Reading Time: 1 minutes

JPCERT/CCが2017年3月に発行した資料「ログを活用したActive Directoryに対する攻撃の検知と対策」では、高度標的型攻撃への対策として、Active Directoryに対する代表的な攻撃手法や、その攻撃を検知するためのログの確認ポイントが記されています。本投稿では、その中の項目4.2.4にて記載されている「イベントログ消去の調査」が、なぜ必要とされるかという「監査目的」、さらに、監査を行うためのツールとして、弊社製品ADAudit Plusを使用した場合の「監査方法」についてご紹介していきます。

1.「イベントログ消去の調査」の監査目的

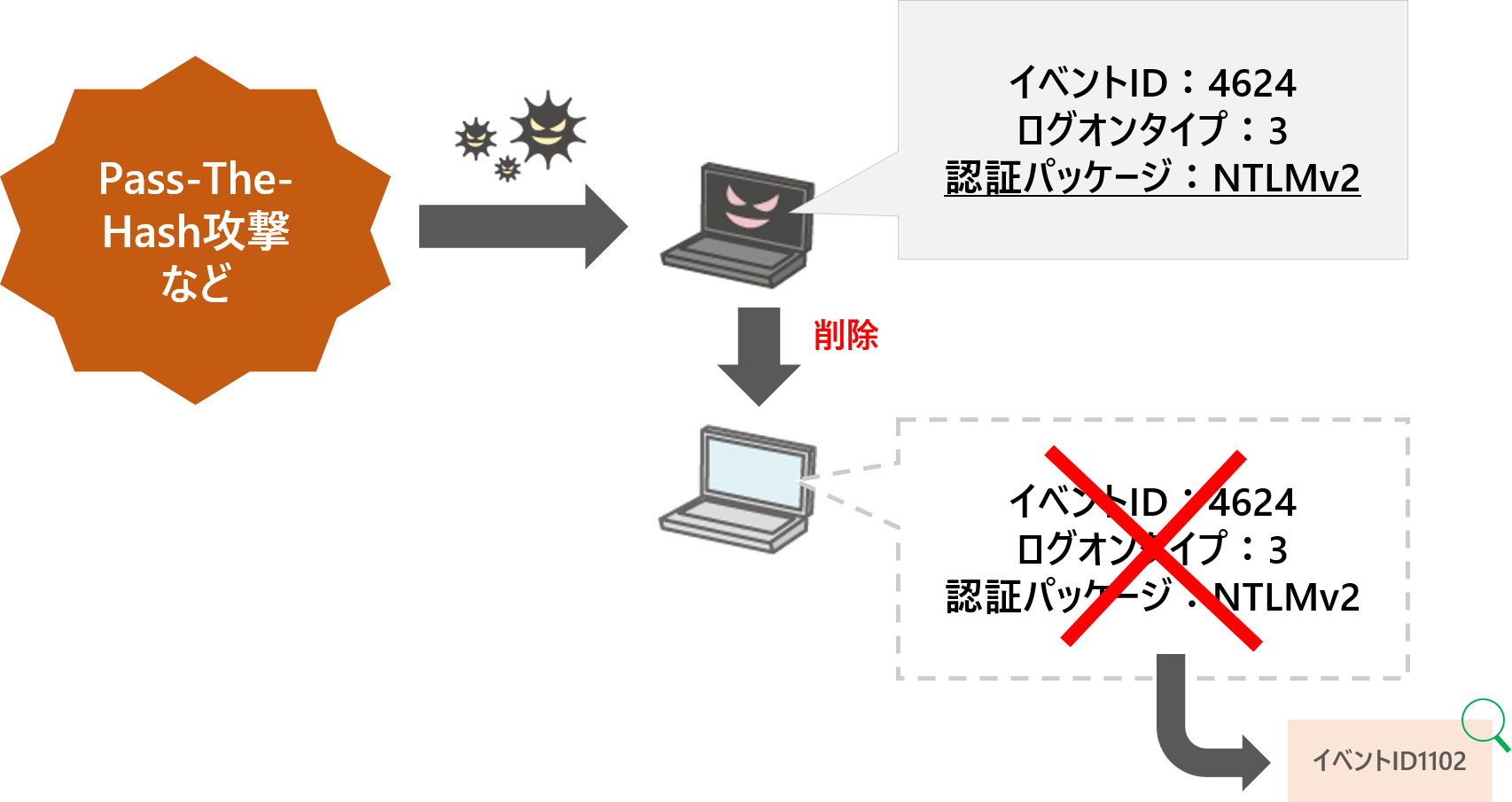

図1 イベントログの消去

攻撃者が攻撃を試行した際には、多くの場合、攻撃を受けた側に何かしらの痕跡が残ります。例えば、有名な攻撃の一つに「Pass the Hash攻撃」というものがあり、これは認証時に使用されるパスワードのハッシュ情報を不正に取得し、そのハッシュ情報を使用して認証を行う、なりすまし攻撃のことを言います。このPass the Hash攻撃を受けたクライアント側では、以下のイベントログが生成されます。

イベントID:4624

ログオンタイプ:3

パッケージ名:NTLMv2

「イベントID4624」「ログオンタイプ3」は、ログオン成功イベントの際に生成されるものですが、注目すべきは、パッケージ名がKerberosではなく「NTLMv2」なっている点です。通常、Active Directoryのドメイン認証には、Kerberosプロトコルが使用されるため、パッケージ名は「Kerberos」となります。しかし、ドメインコントローラーのイベントログに、「NTLMv2」が使用されたログオンイベントが存在していた場合、Pass the Hash攻撃を受けた可能性がある、と考えられます。このように、イベントビューアー上に僅かでも痕跡が残ることは、攻撃が発覚されてしまうリスクを高めることにつながります。そのため、攻撃者は攻撃後、すぐにイベントログを消去するという行動をとる場合があります。この痕跡の隠蔽を見逃さないために、イベントログの消去を監査することが求められているのです。

2.「イベントログ消去の調査」の監査方法

イベントログが消去された際に、イベントID1102が生成されます。しかし、常にイベントビューアーにて、イベントID1102が生成されていないかを監視するのは、非効率的かつ見過ごしが発生する可能性があります。そこで、弊社製品ADAudit Plusでは、200の定義済みレポートの中に、イベントログ消去に関するレポートをご用意しており、「いつ」「誰が」「どこから」イベントログの消去を行ったのかという履歴を簡単に確認することが可能です。

図2 システム監査ログのクリア

また、ADAudit Plusはリアルタイムで随時ドメインコントローラーからログを収集しますが、条件に一致したイベントログを収集した際に、それをリアルタイムで通知するアラート機能を有しています。この機能を使用して、イベントログが削除された際に直ちにアラートを生成し、管理者にメール通知を行うことで、速やかに異常を検知することが可能です。このように、ADAudit Plusを使用することで、より効率良く、またリアルタイムで、イベントログの消去を監査できるようになるのです。

もし、少しでもADAudit Plusにご興味を持っていただけましたら、「30日間の無料トライアル(評価版)」を是非お試しください。評価期間中は、技術サポートもご利用可能です。

ADAudit Plusのダウンロードページ

https://www.manageengine.jp/products/ADAudit_Plus/download.html

フィードバックフォーム

当サイトで検証してほしいこと、記事にしてほしい題材などありましたら、以下のフィードバックフォームよりお気軽にお知らせください。